AI prompts

base on Um guia abrangente para iniciantes na área de cibersegurança.

# 📣 **COMECE POR AQUI!**

Um guia abrangente para iniciantes na área de cibersegurança.

<img src="https://github.com/danieldonda/Cybersecurity101/assets/16530643/33aa3883-9e3c-482c-b821-df63ce22ec1b" width="300" >

## 📖 Conteúdo

- [Trilha de Estudo](#trilha-de-estudo)

- [Guia de Certificações](#-guia-de-certifica%C3%A7%C3%B5es)

- [Fundamentos de Cibersegurança](#-fundamentos-de-ciberseguran%C3%A7a)

- [Soft skills](#soft-skills)

- [Livros recomendados](#-livros-recomendados-para-iniciar)

- [Eventos no Brasil](https://github.com/danieldonda/1stStepCyberSec/blob/main/README.md#-eventos-no-brasil)

- [Laboratórios Virtuais](#laborat%C3%B3rios-virtuais)

- [Desafios CTF (Capture The Flag)](#%EF%B8%8Fdesafios-ctf-capture-the-flag)

- [Sites e Blogs Recomendados:](#-sites-e-blogs-recomendados)

- [Podcasts sobre Cibersegurança:](#-podcasts-sobre-ciberseguran%C3%A7a)

- [Ferramentas Essenciais:](#-ferramentas-essenciais)

- [Reddit: Subreddits para discussões.](#-reddit-subreddits-para-discuss%C3%B5es)

- [Youtube: Canais sobre Cibersegurança Brasileiros.](#-youtube-canais-sobre-ciberseguran%C3%A7a-brasileiros)

- [Youtube: USA](#-youtube-usa)

- [Awesome Github – Repositórios para cibersegurança](#awesome-github--reposit%C3%B3rios-para-ciberseguran%C3%A7a)

- [Frameworks e Melhores Práticas](#-frameworks-e-melhores-pr%C3%A1ticas)

---

## 📚Trilha de Estudo

### Eu devo fazer Faculdade ou uma certificação para começar a trabalhar em Cibersegurança 🤔 ?

O mercado de trabalho em cibersegurança é semelhante aos outros: quanto mais qualificações você tiver, melhor. Afinal, o mercado está se tornando competitivo, e você deve sempre se destacar para conquistar uma oportunidade.

### 🎓Faculdade Prós e Contras

**Prós:**

- **Base Sólida**: Formação teórica e prática abrangente sobre fundamentos de TI e cibersegurança.

- **Ampla Cobertura**: Abordagem de diversos tópicos para visão holística da área.

- **Networking**: Oportunidades para conectar-se com colegas, professores e profissionais.

- **Reconhecimento**: Muitas vezes, é um requisito ou diferencial para certos cargos.

**Contras:**

- **Tempo e Custo**: Geralmente leva anos e pode ser caro.

- **Conteúdo Desatualizado**: A rápida evolução da cibersegurança pode superar alguns currículos.

### 💼 Certificações Prós e Contras

**Prós:**

- **Especialização**: Foco em habilidades e tópicos específicos.

- **Atualização**: Reflete tendências e tecnologias atuais.

- **Reconhecimento da Indústria**: Valorizado por empregadores.

- **Flexibilidade**: Pode ser obtido mais rapidamente e com menor custo.

**Contras:**

- **Falta de Base Ampla**: Pode não fornecer uma base tão ampla quanto um diploma universitário.

- **Validade**: Algumas certificações precisam ser renovadas.

***Lembrando, o mais importante é a curiosidade e a vontade de aprender. A cibersegurança é um campo vasto, e sempre haverá algo novo a ser descoberto. Comece com o básico, construa uma base sólida e avance gradualmente para tópicos mais complexos.***

---

## 📝 Guia de Certificações

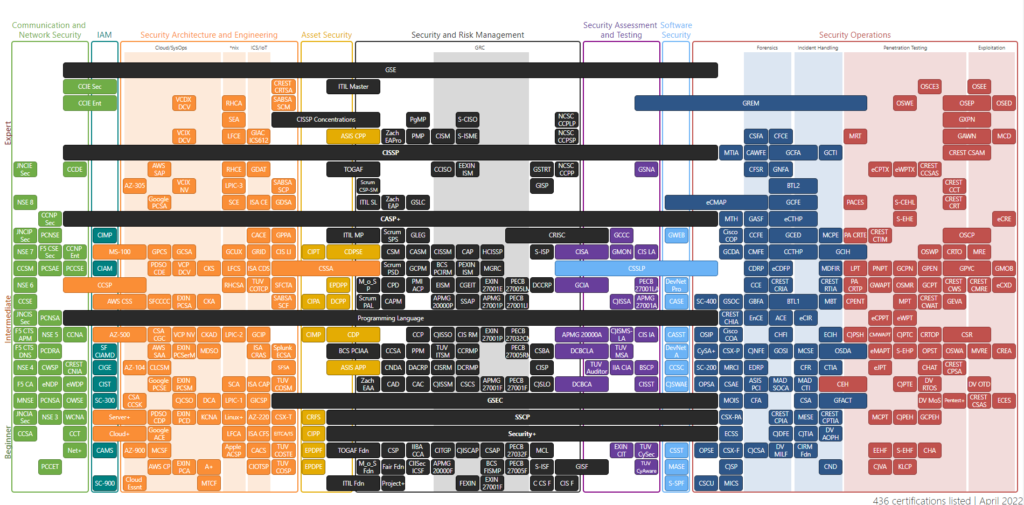

**Paul Jerimy** compilou **436 certificações** (abril de 2022) e criou um **[roadmap](https://pauljerimy.com/security-certification-roadmap/)** de certificação de segurança para iniciantes, intermediários e experts.

🚨 Acesse *[Roteiro de certificação de segurança](https://danieldonda.com/roteiro-de-certificacao-de-seguranca/)*

### 🔒 Fundamentos de Cibersegurança

A trilha de aprendizado **pode variar com base nos objetivos individuais** e nas especialidades desejadas, mas aqui estão os fundamentos que, em geral, todos os profissionais de cibersegurança devem considerar.

- **Kit Básico necessário de conhecimento**

- Windows / Windows Server + Active Directory

- Redes de computadores / TCP/IP / Portas e protocolos

- Linux

- Básico de programação

**Princípios Básicos de Tecnologia da Informação**

Entendimento de **sistemas operacionais** (Windows, Linux, macOS).

Noções básicas sobre **redes** (TCP/IP, sub-redes, VLANs, roteadores, switches).

Familiaridade com **bancos de dados** e armazenamento.

**Conceitos de Segurança**

- Compreensão do triângulo CIA: **Confidencialidade**, **Integridade** e **Disponibilidade**.

- Conhecimento sobre tipos de ameaças: malware, phishing, ataques man-in-the-middle, etc.

- Familiaridade com a diferença entre vulnerabilidades, ameaças e riscos.

**Criptografia**

- Entender os conceitos básicos de criptografia simétrica e assimétrica.

- Familiaridade com protocolos de criptografia comuns e uso de certificados.

**Redes e Monitoramento**

- Familiaridade com ferramentas como Wireshark e Nmap.

- Compreensão de firewalls, IDS/IPS, e VPNs.

**Segurança Física**

- A importância de controlar o acesso físico a áreas e dispositivos críticos.

- Proteção contra ameaças físicas, como tailgating e dumpster diving.

**Gestão de Identidade e Acesso**

- Autenticação, autorização e contabilidade (AAA).

- Controle de acesso baseado em função (RBAC) e controle de acesso discricionário (DAC).

**Resposta a Incidentes**

- Etapas básicas para responder a um incidente de segurança.

- Construção e manutenção de um plano de resposta a incidentes.

**Legislação e Ética**

- Leis e regulamentos relacionados à cibersegurança (por exemplo, GDPR, LGPD, CCPA).

- Código de ética em cibersegurança e hacking ético.

**Desenvolvimento Seguro**

- Práticas básicas de codificação segura.

- Compreensão das vulnerabilidades comuns de desenvolvimento, como as listadas no OWASP Top 10.

**Cloud e Virtualização**

- Segurança em ambientes de nuvem (IaaS, PaaS, SaaS).

- Conceitos básicos de virtualização e seus desafios de segurança.

----------

## 📣Soft skills

Segundo a [Sara Sanchis](https://br.psicologia-online.com/autor/sara-sanchis-24.html), Psicóloga especializada em Crescimento Pessoal, Hard skills são habilidades que **podem ser medidas**, como saber programar, operar um sistema operacional, fazer pentest. Já as soft skills são **traços** que fazem de você um **bom profissional**, como etiqueta, comunicação etc.

Pensando em cibersegurança e nas empresas no qual eu trabalhei, notei que os soft skill mais requeridos eram:

- Resolução de problemas

- Comunicação

- Capacidade de organização

- Pensamento crítico

Leia mais sobre o tema em [Psicologia-Online](https://br.psicologia-online.com/soft-skills-o-que-sao-quais-sao-e-exemplos-440.html).

## 📚 Livros recomendados para iniciar

- [Análise de Tráfego em Redes TCP/IP: Utilize Tcpdump na Análise de Tráfegos em Qualquer Sistema Operacional ](https://amzn.to/48WyP0N)

- [Testes de Invasão: uma Introdução Prática ao Hacking ](https://amzn.to/48W5JP8)

- [Técnicas de Invasão: Aprenda as técnicas usadas por hackers em invasões reais](https://amzn.to/400wIow)

- [Black Hat Python: Programação Python Para Hackers e Pentesters](https://amzn.to/3Q06VbG)

## 📚 Livros para pesquisa e entendimento

- [Redes de Computadores](https://amzn.to/46Mhkym)

- [Perícia forense digital: Guia prático com uso do sistema operacional Windows](https://amzn.to/3rYOmwq)

- [Programação Shell Linux: Referência Definitiva da Linguagem Shell](https://amzn.to/48SXYtn)

## 📚 Livros de cybersecurity em inglês

- [Linux Basics for Hackers: Getting Started with Networking, Scripting, and Security in Kali](https://amzn.to/3rPELYT)

## 🗺 Eventos no Brasil

Melhor maneira de aprender e fazer um excelente network que pode gerar ótimas oportunidades.

- [You Shot The Sheriff](https://www.ysts.org/) (São Paulo)

- [Mind the Sec](https://mindthesec.com.br/) (São Paulo e Rio de Janeiro)

- [RoadSec](http://roadsec.com.br/) (Vários estados do Brasil)

- [CNASI](http://www.cnasi.com.br/home-df) (Vários estados do Brasil)

- [Nullbyte](https://www.nullbyte-con.org/) (Salvador)

- [BHACK](https://bhack.com.br/) (Belo Horizonte)

- [BSidesSP](http://sp13.securitybsides.com.br/) (São Paulo)

- [H2HC](https://www.h2hc.com.br/h2hc/pt/) (São Paulo)

- [Congresso Security Leaders](http://www.securityleaders.com.br/) (Vários estados do Brasil)

- [SACICON](http://sacicon.com.br/) (São Paulo)

- [Cyber Security Brazil](http://www.cybersecuritybrazil.com.br/) (São Paulo)

- [Cyber Security Summit](http://www.cybersecuritysummit.com.br/) (São Paulo)

- [SBSeg](http://www.sbc.org.br/2-uncategorised/1816-sbseg-simposio-brasileiro-de-seguranca-da-informacao-e-sistemas-computacionais) (Brasília)

- [HACKBAHIA](https://hackbahia.github.io/) (Bahia)

- [CAOS](http://caos.ufrj.br/) (Rio de Janeiro)

- [SegInfo](https://workshop.seginfo.com.br/) (São Paulo e Rio de Janeiro)

- [Hacker Day](http://hackerday.com.br/) (Paraná)

- [BWCON](http://www.bwcon.com.br/) (Recife)

- [Gartner Security & Risk Management Summit](https://www.gartner.com/events/pt/la/security) (São Paulo)

## 💻Laboratórios Virtuais

**Laboratórios Virtuais**: São ambientes controlados onde se pode praticar e testar habilidades de cibersegurança.

- [PentesterLab](https://pentesterlab.com/)

- [VulnHub](https://www.vulnhub.com/)

- [Hack The Box](https://www.hackthebox.eu/)

## 🏴☠️Desafios CTF (Capture The Flag)

- [picoCTF](https://picoctf.org/)

- [Hack The Box](https://www.hackthebox.eu/)

- [OverTheWire](https://overthewire.org/wargames/)

- [Root Me](https://www.root-me.org/)

- [CTFtime](https://ctftime.org/)

- [DEF CON CTF](https://www.defcon.org/)

- [Google CTF](https://capturetheflag.withgoogle.com/)

- [CSAW CTF](https://csaw.engineering.nyu.edu/)

- [RingZer0 CTF](https://ringzer0ctf.com/)

- [Hacker101 CTF](https://ctf.hacker101.com/)

## 🔍 Sites e Blogs Recomendados:

- [Daniel Donda](https://danieldonda.com) Site onde eu compartilho artigos e recursos de cibersegurança.

- [Garoa Hacker Clube](https://garoa.net.br/wiki/P%C3%A1gina_principal): Coletivo hacker paulistano com eventos e workshops frequentes.

- [SegInfo](https://seginfo.com.br/) Blog com notícias, artigos e informações sobre segurança da informação.

- [Segurança Legal](https://segurancalegal.com/) Blog focado em cibersegurança e aspectos legais da tecnologia.

-[Mind The Sec](https://mindthesec.com.br) Conferência de segurança da informação que também conta com um blog com notícias e análises.

### Em inglês:

- [Krebs on Security](https://krebsonsecurity.com/)

- [The Hacker News](https://thehackernews.com/)

- [Dark Reading](https://www.darkreading.com/)

- [Threatpost](https://threatpost.com/)

- [Infosecurity Magazine](https://www.infosecurity-magazine.com/)

- [ZDNet Security](https://www.zdnet.com/topic/security/)

- [CyberScoop](https://www.cyberscoop.com/)

- [SecurityWeek](https://www.securityweek.com/)

- [SC Magazine](https://www.scmagazine.com/)

- [Wired - Security Section](https://www.wired.com/category/security/)

## 🎧 Podcasts sobre Cibersegurança:

- **Darknet Diaries** Histórias reais de ataques cibernéticos.

- **CyberWire** Resumos diários sobre notícias.

- **Smashing Security** Notícias com um toque humorístico.

- **Cyber Morning Call** Produzido pela Tempest com episódios diários

## 🔐 Ferramentas Essenciais:

- **Nmap**: Ferramenta de escaneamento de portas e descoberta de rede e scan de vuln.

- **Wireshark**: Analisador de protocolo de rede.

- **Metasploit**: Framework de teste de penetração.

- **Burp Suite**: Ferramenta de teste de segurança para aplicações web.

- **Aircrack-ng**: Conjunto de ferramentas para auditoria de redes sem fio.

- **John the Ripper**: Cracker de senha.

- **Hydra**: Ferramenta de força bruta para autenticação.

- **Nessus**: Scanner de vulnerabilidades.

- **OpenVAS**: Sistema de gerenciamento de vulnerabilidades.

- **Snort**: Sistema de detecção/prevenção de intrusões.

- **Suricata**: Motor de detecção de ameaças de alto desempenho.

- **Tails**: Sistema operacional focado em privacidade.

- **TrueCrypt/VeraCrypt**: Software de criptografia de disco.

- **Kali Linux**: Distribuição Linux para teste de penetração.

- **Parrot Security OS**: Distribuição Linux focada em segurança e forense digital.

- **Ghidra**: Desmontador e decompilador.

- **Sqlmap**: Ferramenta de detecção e exploração de injeção SQL.

- **OWASP ZAP**: Ferramenta de teste de penetração para aplicações web.

- **Mimikatz**: Ferramenta de extração de credenciais.

- **Cuckoo Sandbox**: Análise automatizada de malware.

- **Yara**: Ferramenta para identificar e classificar malware.

- **Shodan**: Motor de busca para dispositivos conectados à Internet.

- **Binary Ninja**: Plataforma de análise de código binário.

- **Radare2**: Framework de engenharia reversa.

- **Steganography Toolkit**: Conjunto de ferramentas para esteganografia.

- **Hashcat**: Ferramenta de cracking de senha.

- **Empire**: Framework pós-exploração.

- **Responder**: Ferramenta para análise de protocolo NetBIOS/LLMNR.

- **Cobalt Strike**: Ferramenta de avaliação de ameaças.

- **Recon-ng**: Framework de reconhecimento da web.

- **SIFT**: Kit de ferramentas forenses.

- **Volatility**: Análise de memória forense.

## 🚀 **Reddit**: Subreddits para discussões.

- **r/netsec** - Este subreddit é dedicado a discussões de alto nível sobre segurança da informação.

- **r/AskNetsec** - Um lugar para perguntar a profissionais de segurança questões relacionadas ao campo.

- **r/cybersecurity** - Discussão geral sobre cibersegurança.

- **r/ReverseEngineering** - Um subreddit para os interessados em reverse engineering.

- **r/malware** - Discussões sobre malwares e artefatos relacionados.

- **r/pentest** - Focado em testes de penetração e ferramentas/técnicas relacionadas.

- **r/Hacking_Tutorials** - Focado em tutoriais hackers

- **r/hacking** - Um lugar para hackers e aspirantes a hackers aprenderem e compartilharem.

- **r/ComputerForensics** - Discussão sobre forense digital e tópicos relacionados.

- **r/HowToHack** - Comunidade Hacker.

- **r/CompTIA** - Comunidade sobre certificações da CompTIA

## 📺 **Youtube**: Canais sobre Cibersegurança Brasileiros.

- [Papo Binário](https://www.youtube.com/c/PapoBin%C3%A1rio) –Entrevistas, tutoriais e dicas voltada a TI e cibersegurança

- [Ricardo Longatto](https://www.youtube.com/@RicardoLongatto) – Segurança da informação, pentest, técnicas de invasão

- [Guia Anônima](https://www.youtube.com/user/adsecf) – Metodologias, técnicas, entrevistas e tutoriais

- [Fabio Sobiecki](https://www.youtube.com/@FabioSobiecki) – Ajuda a profissionais a conquistarem sua primeira vaga em Segurança da Informação.

- [prog.shell.linux](https://www.youtube.com/channel/UCpIYXOF825aX8qq77xnTCLQ) – Curso de Shell Linux com o Prof. Julio Cezar Neves

- [Paulo Kretcheu](https://www.youtube.com/user/kretcheu2001) – Curso de Redes, Curso GNU/Linux – Tutoriais – Solução de problemas

- [SecurityCast](https://www.youtube.com/user/securitycast) – Programas quinzenais sobre Segurança da Informação

- [100SECURITY](https://www.youtube.com/@videos100security/about) – Profissionais de Segurança da Informação

- [Gabriel Pato](https://www.youtube.com/@GabrielPato/) – Tecnologia e Hacking

- [Daniel Donda](https://www.youtube.com/@danieldonda) – O melhor canal do youtube

- [Academia de Forense Digital](https://www.youtube.com/c/AcademiadeForenseDigital) – Ensino e desenvolvimento de Forense Digital no Brasil

## 📺 **Youtube**: USA

- [Cyber Security Hub](https://www.youtube.com/user/CyberSecurityHub) - Oferece notícias, entrevistas e análises sobre as mais recentes ameaças e soluções de segurança.

- [Adrian Crenshaw (IronGeek)](https://www.youtube.com/user/irongeek) - Compila e compartilha várias palestras e tutoriais de conferências de segurança.

- [WebDevSimplified](https://www.youtube.com/c/WebDevSimplified) - Embora seja mais voltado para o desenvolvimento web, frequentemente aborda tópicos de segurança web, como Cross-Site Scripting (XSS) e Cross-Site Request Forgery (CSRF).

- [NetworkChuck](https://www.youtube.com/c/NetworkChuck) - Enquanto este canal aborda uma ampla gama de tópicos de TI, frequentemente explora aspectos de cibersegurança, especialmente relacionados a redes.

- [Cyber Weapons Lab](https://www.youtube.com/channel/UC3s0BtrBJpwNDaflRSoiieQ) - Uma série que explora hacking ético, ferramentas de segurança e técnicas.

- [Professor Messer](https://www.youtube.com/user/professormesser) - Conhecido por seus cursos de certificação, incluindo CompTIA Security+.

- [MalwareTech](https://www.youtube.com/user/MalwareTech) - Como o nome sugere, este canal se concentra principalmente na análise de malware e no estudo de botnets.

- [Jenny Radcliffe - The People Hacker](https://www.youtube.com/channel/UCJUFUScDG1t0Z_5mndVGfAg) - Jenny é uma especialista em engenharia social e frequentemente compartilha insights sobre o lado humano da cibersegurança.

- [CyberSecLabs](https://www.youtube.com/c/CyberSecLabs) - Oferece tutoriais práticos e walkthroughs de boxes de pentesting.

- [DETECTIFY LABS](https://www.youtube.com/c/Detectify) - Detectify é uma empresa de segurança que frequentemente compartilha descobertas, vulnerabilidades e dicas sobre segurança web.

- [PwnFunction](https://www.youtube.com/c/PwnFunction) - Este canal explora vulnerabilidades, com uma ênfase particular em JavaScript e segurança web.

- [Hak5](https://www.youtube.com/user/Hak5Darren) - Um dos canais mais antigos sobre hacking e segurança cibernética, apresentando uma variedade de conteúdos, desde ferramentas a tutoriais.

- [LiveOverflow](https://www.youtube.com/c/LiveOverflowCTF) - Oferece uma série de vídeos que se aprofundam em diversos tópicos de segurança, especialmente relacionados a CTFs (Capture The Flag) e vulnerabilidades.

- [Black Hat](https://www.youtube.com/user/ToolsWatch) - O canal oficial do Black Hat, uma das mais renomadas conferências de segurança. Contém palestras e apresentações dos eventos.

- [DefconConference](https://www.youtube.com/user/DEFCONConference) - Semelhante ao Black Hat, é o canal oficial da DEFCON, uma das maiores e mais antigas conferências de hackers.

- [The Cyber Mentor](https://www.youtube.com/c/TheCyberMentor) - Oferece tutoriais práticos e cursos sobre ethical hacking e segurança cibernética.

- [Null Byte](https://www.youtube.com/c/NullByteWht) - Foca em tutoriais sobre hacking ético e ferramentas populares, ideal para iniciantes e intermediários.

- [STÖK](https://www.youtube.com/c/stokfredrik) - Oferece insights sobre a vida de um hacker ético, com dicas e truques sobre pentesting e segurança cibernética.

- [John Hammond](https://www.youtube.com/c/JohnHammond010) - Oferece tutoriais, desafios de CTF e dicas sobre segurança cibernética e ethical hacking.

## 💎Awesome Github – Repositórios para cibersegurança

- [Awesome Hacking](https://github.com/Hack-with-Github/Awesome-Hacking)

- [Awesome Hacking Resources](https://github.com/vitalysim/Awesome-Hacking-Resources)

- [Awesome Security](https://github.com/sbilly/awesome-security)

- [Awesome OSINT](https://github.com/jivoi/awesome-osint)

- [Awesome Penetration Testing](https://github.com/enaqx/awesome-pentest)

- [Awesome Pentest Tools](https://github.com/gwen001/pentest-tools)

- [Awesome Forensic Tools](https://github.com/ivbeg/awesome-forensicstools)

- [Awesome Bug Bounty](https://github.com/djadmin/awesome-bug-bounty)

## 🔐 Frameworks e Melhores Práticas

- [Framework MITRE Adversarial Tactics Techniques e Common Knowledge® (MITRE ATT&CK®)](https://attack.mitre.org/) – A estrutura MITRE ATT&CK é uma base de conhecimento com curadoria e um modelo para o comportamento do adversário cibernético, refletindo as várias fases do ciclo de vida do ataque de um adversário e as plataformas que eles visam.

- [National Institute of Standards and Technology® (NIST®)](https://www.nist.gov/) – O **National Institute of Standards and Technology,** anteriormente conhecido como The National Bureau of Standards, é uma agência governamental não regulatória da administração de tecnologia do Departamento de Comércio dos Estados Unidos. **Possui um excelente framework de cibersegurança.**

- [Cloud Security Alliance (CSA)](https://cloudsecurityalliance.org/) – A **Cloud Security Alliance** é uma organização sem fins lucrativos com a missão de “promover o uso das **melhores práticas para fornecer garantia de segurança na computação em nuvem**

- [Software Assurance Forum for Excellence in Code (SAFECode)](https://safecode.org/) – O SAFECode é um esforço global liderado pela indústria para identificar e promover as **melhores práticas para desenvolver e fornecer software, hardware e serviços mais seguros e confiáveis.**

- [Open Web Application Security Project® (OWASP®)](https://owasp.org/) – O **Open Web Application Security Project (OWASP)** é uma fundação sem fins lucrativos que fornece orientação sobre como desenvolver, comprar e manter aplicativos de software confiáveis e seguros. **OWASP é conhecido por sua popular lista Top 10 de vulnerabilidades de segurança de aplicativos da web.**

- [International Organization for Standardization (ISO)](https://www.itgovernance.asia/iso27000-family) – Normas ISO foram criadas para fornecer orientação, coordenação, simplificação e unificação de critérios para empresas e organizações. A família **ISO 27000** é um conjunto de certificações de segurança da informação e proteção de dados. Elas servem como base para a criação de um **Sistema de Gestão de Segurança da Informação (SGSI)** em organizações de pequeno, médio e grande porte.

- [CIS Critical Security Controls](https://www.cisecurity.org/controls) – **CIS Controls** é uma publicação de diretrizes de melhores práticas para segurança.

", Assign "at most 3 tags" to the expected json: {"id":"3895","tags":[]} "only from the tags list I provide: [{"id":77,"name":"3d"},{"id":89,"name":"agent"},{"id":17,"name":"ai"},{"id":54,"name":"algorithm"},{"id":24,"name":"api"},{"id":44,"name":"authentication"},{"id":3,"name":"aws"},{"id":27,"name":"backend"},{"id":60,"name":"benchmark"},{"id":72,"name":"best-practices"},{"id":39,"name":"bitcoin"},{"id":37,"name":"blockchain"},{"id":1,"name":"blog"},{"id":45,"name":"bundler"},{"id":58,"name":"cache"},{"id":21,"name":"chat"},{"id":49,"name":"cicd"},{"id":4,"name":"cli"},{"id":64,"name":"cloud-native"},{"id":48,"name":"cms"},{"id":61,"name":"compiler"},{"id":68,"name":"containerization"},{"id":92,"name":"crm"},{"id":34,"name":"data"},{"id":47,"name":"database"},{"id":8,"name":"declarative-gui "},{"id":9,"name":"deploy-tool"},{"id":53,"name":"desktop-app"},{"id":6,"name":"dev-exp-lib"},{"id":59,"name":"dev-tool"},{"id":13,"name":"ecommerce"},{"id":26,"name":"editor"},{"id":66,"name":"emulator"},{"id":62,"name":"filesystem"},{"id":80,"name":"finance"},{"id":15,"name":"firmware"},{"id":73,"name":"for-fun"},{"id":2,"name":"framework"},{"id":11,"name":"frontend"},{"id":22,"name":"game"},{"id":81,"name":"game-engine "},{"id":23,"name":"graphql"},{"id":84,"name":"gui"},{"id":91,"name":"http"},{"id":5,"name":"http-client"},{"id":51,"name":"iac"},{"id":30,"name":"ide"},{"id":78,"name":"iot"},{"id":40,"name":"json"},{"id":83,"name":"julian"},{"id":38,"name":"k8s"},{"id":31,"name":"language"},{"id":10,"name":"learning-resource"},{"id":33,"name":"lib"},{"id":41,"name":"linter"},{"id":28,"name":"lms"},{"id":16,"name":"logging"},{"id":76,"name":"low-code"},{"id":90,"name":"message-queue"},{"id":42,"name":"mobile-app"},{"id":18,"name":"monitoring"},{"id":36,"name":"networking"},{"id":7,"name":"node-version"},{"id":55,"name":"nosql"},{"id":57,"name":"observability"},{"id":46,"name":"orm"},{"id":52,"name":"os"},{"id":14,"name":"parser"},{"id":74,"name":"react"},{"id":82,"name":"real-time"},{"id":56,"name":"robot"},{"id":65,"name":"runtime"},{"id":32,"name":"sdk"},{"id":71,"name":"search"},{"id":63,"name":"secrets"},{"id":25,"name":"security"},{"id":85,"name":"server"},{"id":86,"name":"serverless"},{"id":70,"name":"storage"},{"id":75,"name":"system-design"},{"id":79,"name":"terminal"},{"id":29,"name":"testing"},{"id":12,"name":"ui"},{"id":50,"name":"ux"},{"id":88,"name":"video"},{"id":20,"name":"web-app"},{"id":35,"name":"web-server"},{"id":43,"name":"webassembly"},{"id":69,"name":"workflow"},{"id":87,"name":"yaml"}]" returns me the "expected json"